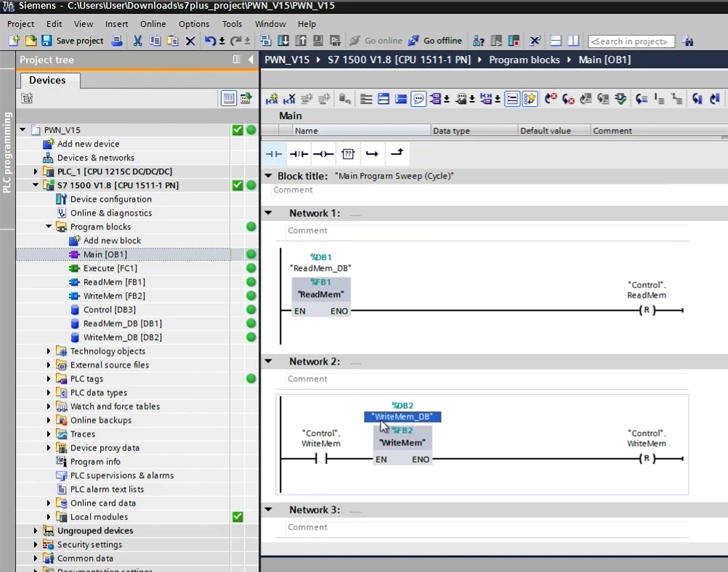

Một lỗ hổng trong bộ điều khiển logic lập trình Siemens Simatic (PLC) có thể được khai thác để truy xuất các khóa mật mã riêng toàn cầu, được mã hóa cứng và nắm quyền kiểm soát các thiết bị.

"Kẻ tấn công có thể sử dụng các khóa này để thực hiện nhiều cuộc tấn công nâng cao chống lại các thiết bị SIMATIC của Siemens và Cổng thông tin TIA liên quan, đồng thời bỏ qua cả bốn biện pháp bảo vệ cấp độ truy cập của nó", công ty an ninh mạng công nghiệp Claroty cho biết trong một báo cáo mới.

"Một tác nhân độc hại có thể sử dụng thông tin bí mật này để xâm phạm toàn bộ dòng sản phẩm SIMATIC S7-1200/1500 một cách không thể khắc phục được."

Lỗ hổng nghiêm trọng, được gán mã định danh CVE-2022-38465, được xếp hạng 9.3 trên thang điểm CVSS và đã được Siemens giải quyết như một phần của các bản cập nhật bảo mật được phát hành vào ngày 11 tháng 10 năm 2022.

Dưới đây là danh sách các sản phẩm và phiên bản bị ảnh hưởng -

- Simatic Drive Controller gia đình (tất cả các phiên bản trước 2.9.2)

- Bộ điều khiển mở SIMATIC ET 200SP CPU 1515SP PC2, bao gồm các biến thể SIPLUS (tất cả các phiên bản trước 21.9)

- Bộ điều khiển mở SIMATIC ET 200SP CPU 1515SP PC, bao gồm các biến thể SIPLUS (tất cả các phiên bản)

- Dòng CPU SIMATIC S7-1200, bao gồm các biến thể SIPLUS (tất cả các phiên bản trước 4.5.0)

- Dòng CPU SIMATIC S7-1500, bao gồm cpu ET200 liên quan và các biến thể SIPLUS (tất cả các phiên bản trước V2.9.2)

- Bộ điều khiển phần mềm SIMATIC S7-1500 (tất cả các phiên bản trước 21.9), và

- SIMATIC S7-PLCSIM nâng cao (tất cả các phiên bản trước 4.0)

Claroty cho biết họ có thể có được các đặc quyền đọc và ghi cho bộ điều khiển bằng cách khai thác một lỗ hổng đã được tiết lộ trước đó trong PLC của Siemens (CVE-2020-15782), cho phép khôi phục khóa cá nhân.

Làm như vậy sẽ không chỉ cho phép kẻ tấn công ghi đè mã gốc và trích xuất khóa mà còn có toàn quyền kiểm soát mọi PLC trên mỗi dòng sản phẩm của Siemens bị ảnh hưởng.

CVE-2022-38465 phản ánh một thiếu sót nghiêm trọng khác đã được xác định trong PLC tự động hóa Rockwell (CVE-2021-22681) vào năm ngoái và có thể đã cho phép kẻ thù kết nối từ xa với bộ điều khiển và tải lên mã độc, tải xuống thông tin từ PLC hoặc cài đặt chương trình cơ sở mới.

"Lỗ hổng nằm ở chỗ phần mềm Studio 5000 Logix Designer có thể cho phép một khóa mật mã bí mật được phát hiện," Claroty lưu ý vào tháng 2 năm 2021.

Để giải quyết và giảm thiểu, Siemens khuyến nghị khách hàng chỉ sử dụng thông tin liên lạc PG / PC và HMI cũ trong môi trường mạng đáng tin cậy và truy cập an toàn vào Tia Portal và CPU để ngăn chặn các kết nối trái phép.

Công ty sản xuất công nghiệp của Đức cũng đã thực hiện bước mã hóa thông tin liên lạc giữa các trạm kỹ thuật, PLC và bảng HMI với Transport Layer Security (TLS) trong TIA Portal phiên bản 17, đồng thời cảnh báo rằng "khả năng các tác nhân độc hại lạm dụng khóa riêng toàn cầu đang gia tăng".

Phát hiện này là mới nhất trong một loạt các lỗ hổng nghiêm trọng đã được phát hiện trong PLC. Đầu tháng XNUMX này, Claroty đã trình bày chi tiết hơn một chục vấn đề trong hệ thống quản lý mạng SINEC của Siemens (NMS) có thể bị lạm dụng để đạt được khả năng thực thi mã từ xa.

Sau đó, vào tháng 2022 năm 2022, công ty đã giải quyết hai lỗ hổng trong PLC tự động hóa Rockwell (CVE-2022-1159 và CVE-2022-1161) có thể bị khai thác để sửa đổi chương trình người dùng và tải mã độc xuống bộ điều khiển.